La 16a Air Force: come l'aeronautica americana supporta le operazioni di guerra informatica e di intelligence

Collegamenti rapidi

La 16a Air Force ha la grande responsabilità di condurre operazioni nell'ambiente informativo. Ciò comporta numerosi aspetti, l'autore si concentrerà però sulla guerra cibernetica e sulla guerra elettronica e sugli effetti che questa ha su una forza nemica.

Con Halloween alle porte, l'autore inizierà questo articolo con un tocco di Halloween.

Foto: USAF

Il Dr. Frankenstein… intendo il mostro dell’USAF

IL

ha attivato la 16a Air Force (AF) l'11 ottobre 2019. Tuttavia, questa non era una normale cerimonia di battesimo, l'USAF si era divertita nel suo laboratorio poco illuminato e aveva creato una mostruosità. Il 16° AF, ricco di storia, essendo stato una creazione della Guerra Fredda, fu messo a morte, solo per essere resuscitato come un nuovo mostro.

Foto: USAF

Il 16° AF che è tornato a nuova vita nel 2019 è stato, come il mostro di Frankenstein, realizzato con parti di altre unità e cuciti insieme in modo davvero macabro. Parlando di parti, la 16a AF ora dispone di risorse della precedente 24a e 25a Air Force (echeggianti suoni di tuoni accompagnati da fulmini lampeggianti).

Le risorse sopra menzionate includono operazioni di guerra informatica e ISR, guerra elettronica, crittografia, operazioni psicologiche, la 557a ala meteorologica e il Centro applicazioni tecniche dell'USAF (che utilizza sensori per monitorare la conformità del trattato nucleare).

La missione e i dettagli sulla 16a Air Force

Il 16° AF assiste il Cyber Command statunitense nella protezione delle reti informatiche militari e nazionali, eseguendo operazioni di intelligence, sorveglianza e ricognizione e lanciando robuste offensive nel cyberspazio.

Un ulteriore aspetto della missione del 16° AF è come utilizzare le loro capacità combinate per aiutare gli aerei militari statunitensi a evitare le difese aeree nemiche.

Foto: USAF

Per portare a termine questa complessa missione, il 16° AF dispone di circa 33.000 aviatori, distribuiti in 10 stormi.

SecondoRivista dell'Aeronautica Militare, queste ali includono:

"...il 9° Stormo di Ricognizione a Beale AFB, California; 319° RW a Grand Forks AFB, N.D.; 55° Stormo e 557° Stormo Meteo a Offutt AFB, Nebraska; 70° Stormo ISR a Fort Meade, Maryland; 67° e 688° Stormo Cyberspazio a JBSA-Lackland; 363° e 480° ISRW presso JB Langley-Eustis, Virginia; e AFTAC presso Patrick AFB, Florida.

Impegnarsi nell'ambiente dell'informazione

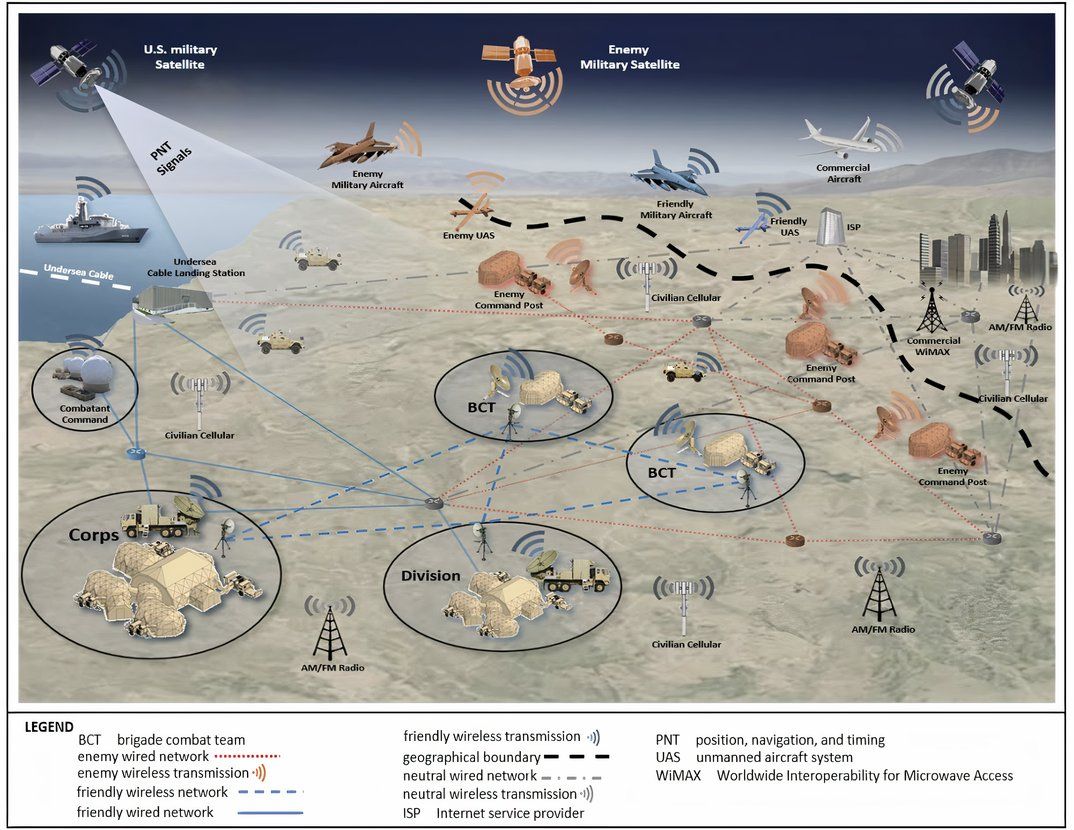

Il 16° AF svolgerà gran parte del suo lavoro nel settore dell'informazione. Questo ambiente è l'insieme di individui, organizzazioni e sistemi che acquisiscono, distribuiscono e prendono decisioni sulle informazioni.

Foto: Ufficio per la responsabilità governativa

Secondo ilUfficio di ricerca del Congresso, Defense Primer: Information Operations, l'ambiente informativo è composto da tre dimensioni distinte:

“…la dimensione fisica, dove le informazioni si sovrappongono al mondo fisico; la dimensione informativa, dove le informazioni vengono raccolte, elaborate, archiviate, diffuse, visualizzate e protette, inclusi sia il contenuto che il flusso di informazioni tra i nodi; e la dimensione cognitiva, dove il processo decisionale umano avviene in base al modo in cui le informazioni vengono percepite”.

Cyberspazio e operazioni di guerra elettronica nell'ambiente dell'informazione

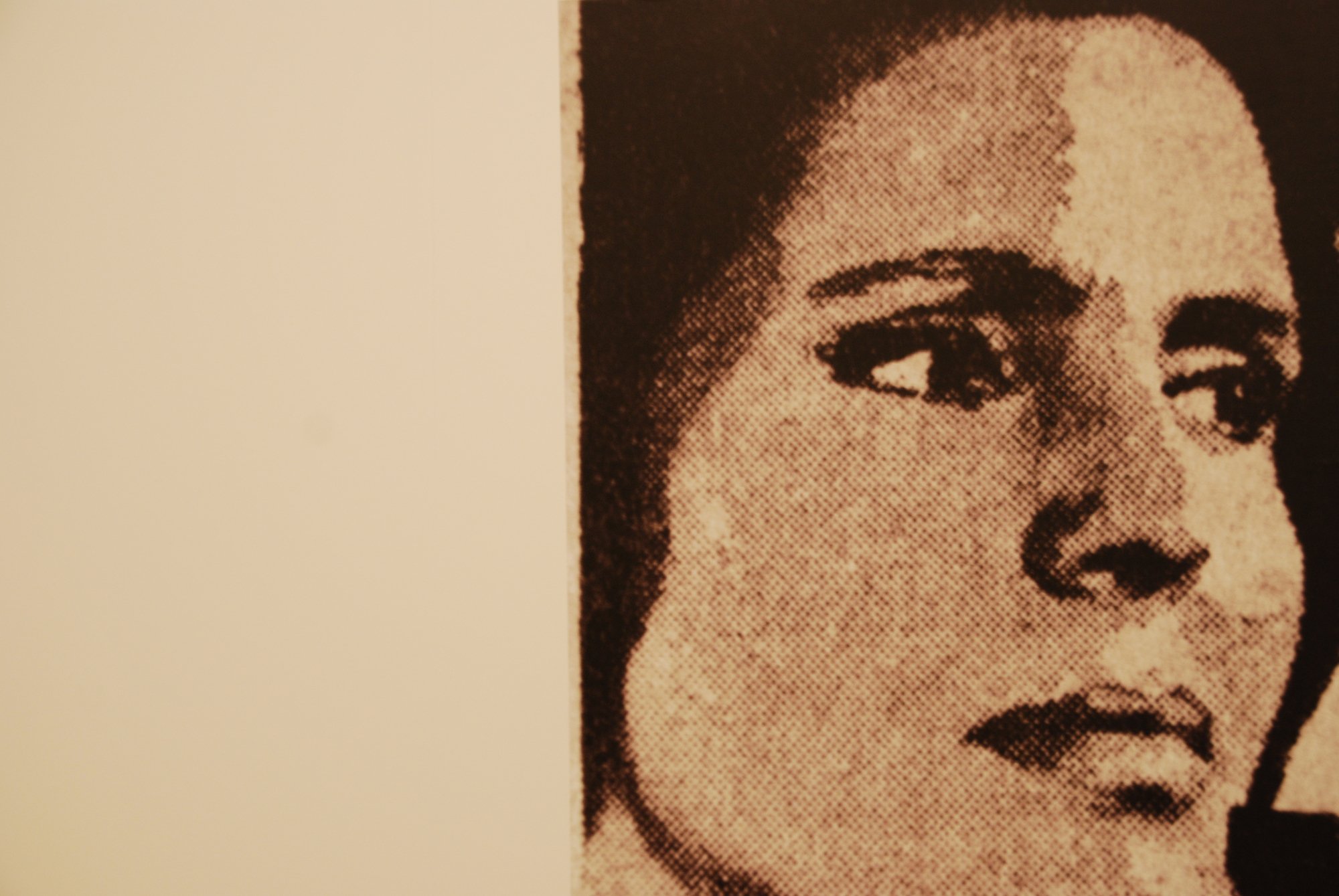

Le operazioni del cyberspazio e della guerra elettronica (EW) hanno la capacità di influenzare, interrompere, corrompere, degradare o manipolare il ciclo decisionale delle forze avversarie.

La guerra elettronica fornisce supporto alle operazioni militari statunitensi attraverso la protezione elettromagnetica (EP). Le operazioni EP implicano l’occultamento o la manipolazione delle firme dello spettro elettromagnetico militare statunitense o amico, in modo da degradare o ingannare i sensori nemici o le piattaforme di mira.

Foto: Esercito americano

Quando lavorano di concerto, le unità Cyber ed EW hanno la grande capacità di aiutare i comandanti creando condizioni favorevoli prima e durante una missione, sia essa di combattimento o altro.

Ciò può verificarsi utilizzando queste capacità per interrompere la capacità di un attore ostile di prendere decisioni, garantendo al tempo stesso che le forze amiche mantengano la loro libertà di azione durante uno scontro.

Un esempio pertinente dell'uso del Cyberspazio e delle capacità di guerra elettronica è fornito dalManuale da campo elettronico e cyberware dell'esercito americano:

"Le operazioni nel cyberspazio e l'EW possono anche creare effetti cognitivi influenzando componenti fisici delle capacità del nemico. Ad esempio, influenzare la capacità della rete di fuoco di un nemico attraverso un attacco al cyberspazio o un EA può negare o creare dubbi sulla loro capacità di usare l'artiglieria in modo efficace. Allo stesso modo, limitare la capacità del nemico di usare il cyberspazio o l'EMS in punti critici può influenzare i giudizi del nemico quando esercita comando e controllo" (p. 2-18).

Una panoramica di metodi di attacco selezionati di guerra informatica ed elettronica

Guerra elettronica

Impulso elettromagnetico (EMP):Questo metodo di attacco è causato da una forte esplosione di radiazioni elettromagnetiche, causata da un'esplosione nucleare, da un'arma energetica o da un fenomeno naturale. Un EMP può estendersi per centinaia di chilometri, a seconda dell'altezza e della potenza dell'impulso.

Lettura consigliata:Delta Air Lines dà il via in anticipo al Cyber Monday con offerte esclusive e miglia bonus

Un effetto indiretto causato da un impulso EMP o da un impulso EMP ad alta quota comprende gli incendi elettrici, dovuti al surriscaldamento dei sistemi elettrici e dei componenti associati.

Foto: Esercito americano

Intrusione elettromagnetica (EMI):L'EMI è l'iniezione deliberata di energia elettromagnetica nelle vie di trasmissione, con l'obiettivo di ingannare o creare confusione nel personale di una forza nemica. Potrebbe trattarsi dell’inserimento di false informazioni nel sistema di comunicazioni radio di un nemico, con l’intenzione di imitare il suo comando superiore.

Disturbo elettromagnetico (EJ):EJ è l’uso intenzionale di radiazioni, ri-radiazioni o riflessioni di energia elettromagnetica con l’intenzione di impedire o ridurre l’accesso di un nemico allo spettro elettromagnetico, in modo da degradare o distruggere la sua capacità di impegnarsi in ostilità. Gli obiettivi di EJ includono (ma non sono limitati a) radio, sistemi di navigazione, radar e satelliti.

Guerra informatica

Negazione:Questo metodo di attacco blocca l'accesso a un sistema informatico o a un cyberspazio preso di mira per un periodo di tempo specificato. Questo metodo di attacco al cyberspazio può prendere di mira sia l'hardware che il software.

Degrado:Questo metodo di attacco mira a negare l'accesso o il funzionamento del software o del cyberspazio per un periodo di tempo. Il sistema mirato viene ridotto a un livello di capacità prescritto.

Foto: Esercito americano

Interrompere:Questo metodo di attacco ha lo scopo di negare l'accesso o il funzionamento di un sistema preso di mira per un periodo di tempo prescritto, generalmente con un inizio e una fine specificati per l'attacco. Un comandante può utilizzare questo metodo di attacco per interrompere il processo decisionale e le capacità di comando e controllo del nemico. Ciò limiterebbe il loro controllo sulle unità subordinate, aprendo finestre di attacco alle forze statunitensi o amiche.

Distruggere:Questo metodo di attacco ha lo scopo di rendere i sistemi hardware e software nemici oltre l'ambito di riparazione, richiedendo costosi periodi di tempo per sostituire le apparecchiature distrutte. Un simile attacco causerà danni irreversibili e irreparabili all’hardware come il processore di un computer, il disco rigido o l’alimentatore all’interno dei sistemi e della rete del nemico.

Foto: USAF

Manipolare:Questo metodo di attacco mira a controllare o modificare le informazioni o i sistemi informativi nel sistema informatico o nella rete di un nemico. Ciò creerà effetti fisici di negazione, utilizzando inganno, inganno, spoofing, falsificazione e altre tecniche di natura simile. Questa forma di attacco utilizzerà, nel complesso, le informazioni del nemico per scopi amichevoli, supportando così gli obiettivi delle forze statunitensi o amiche.

La 16a Air Force e la loro missione nell'ambiente dell'informazione

Il 16° AF ha una missione incredibilmente importante che potrebbe non essere immediatamente evidente poiché l’ambiente informativo (IE) non è necessariamente tangibile. In molti casi, l’IE coinvolge principalmente il cyberspazio, dove le informazioni vengono ricevute, create, archiviate e distribuite.

Il 16° AF utilizza le sue risorse nel cyberspazio e nella guerra elettronica per negare, degradare, manipolare e, se necessario, distruggere la capacità del nemico di utilizzare le sue risorse nel cyberspazio. Ciò influenzerà la loro capacità di condurre operazioni, dando agli Stati Uniti o alle forze amiche maggiore spazio per manovrare e operare.

Foto: USAF

Indipendentemente dal fatto che non vi sia uno scontro militare diretto, il 16° AF può contrastare la capacità di un attore ostile di diffondere informazioni dannose o false che incidono negativamente sulla missione delle forze armate statunitensi, proteggendo al tempo stesso i sistemi informatici ed elettronici delle forze armate statunitensi.

La 16a Air Force ha una missione davvero importante, che continuerà ad essere di grande valore per l'esercito americano anche in futuro.

Subscription

Enter your email address to subscribe to the site and receive notifications of new posts by email.